UC瀏覽器(國際)被曝中間人攻擊(MITM)漏洞,官方回應:已修復

最新消息

UC 官方已回覆,聲明中稱:“海外媒體報道 UC 瀏覽器國際版的潛在漏洞,已在第一時間得到修復。UC 瀏覽器的國內版本不存在文章提及的更新功能潛在漏洞,UC 瀏覽器更新功能完全符合國內各大應用商店的監測要求和安全標準,請廣大用戶放心使用。”

近日,有安全公司發現 UC 瀏覽器中存在着中間人攻擊漏洞,存在被攻擊者推送惡意插件的安全隱患。

△ UC 瀏覽器,國內移動端用戶量最大的瀏覽器之一,僅在 Google Play 下載量就超5億

據 Dr.web 消息,Doctor Web 惡意軟件分析師在 UC 瀏覽器中發現了隱藏的功能,其中包括下載和運行可疑代碼的風險、繞過 Google Play 服務器下載應用、使用未加密的鏈接等。

Google Play 不允許收錄的應用從 Google Play 以外的地方下載可執行代碼,但 UC 瀏覽器違反了這一規定,可以從遠程服務器下載可執行的 Linux 組件。不過據 Dr.Web 分析,這個操作本身不存在惡意行爲,而是爲了方便用戶打開文檔。組件可以下載文檔,保存到其目錄下以供執行。但瀏覽器這個行爲有潛在的威脅,爲中間人攻擊提供了可能性。

在下載新插件的過程中,UC 瀏覽器會向遠程服務器發送請求,並接收響應文件的鏈接。過程中有不容忽略的一點,與服務器通信的這個過程使用的是 HTTP 協議,而不是加密的 HTTPS。這讓攻擊者可以 hook 來自應用的請求,將命令替換,從而讓瀏覽器在惡意服務器下載插件。UC 瀏覽器本身使用未簽名插件的原因,惡意插件無需安全驗證就可啓動。

Dr.web 在測試中也證實了這點,研究人員攔截了 UC 瀏覽器發送到服務器的消息,成功打開了專門設計的替換模塊。

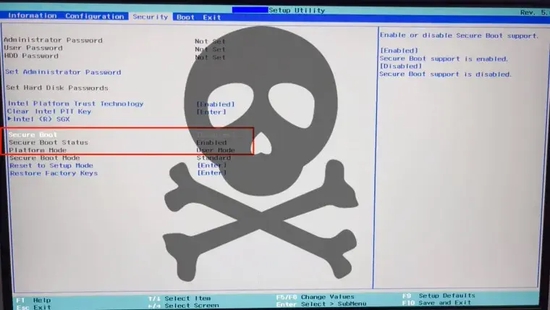

迷你版 UC 瀏覽器(Mini UC Browser)也存在可繞過 Google Play 服務器,下載未經測試的插件的問題,但上述的中間人攻擊不適用於迷你版的 UC 瀏覽器。另外,據 BleepingComputer 測試,桌面端 UC 瀏覽器在查看 PDF 文檔時,同樣會要求下載額外的插件,並通過不安全的 HTTP 通信從遠程服務器下載插件。這意味着攻擊者可能可以通過中間人攻擊,在用戶計算機上下載惡意插件。

最新消息:

海外媒體報道UC瀏覽器國際版的潛在漏洞,已在第一時間得到修復。UC瀏覽器的國內版本不存在文章提及的更新功能潛在漏洞,UC瀏覽器更新功能完全符合國內各大應用商店的監測要求和安全標準,請廣大用戶放心使用。

參考:Dr.web、BleepingComputer、FreeBuf

UC 瀏覽器曝出中間人攻擊漏洞 - 開源中國