TrickBot銀行木馬“錦上添花”:再增加載器模塊

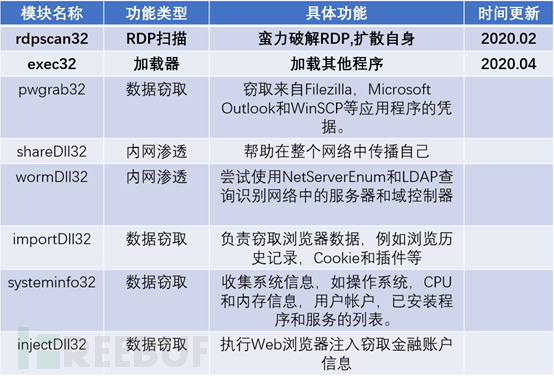

TrickBot銀行木馬自2016年問世以來,一直活躍至今。它從最初的銀行木馬發展到今天已經成爲一款強大的惡意家族軟件,其功能包括盜取用戶電子郵箱、收集系統信息以及盜取瀏覽器隱私信息等等。經過幾年的發展,TrickBot銀行木馬已經變得高度模塊化,其可以由威脅參與者根據目標環境進行配置,進而實現不同的惡意功能。亞信安全也曾多次披露該木馬的攻擊活動(具體可見參考鏈接),如下表格是TrickBot銀行木馬主要模塊的詳細信息。

近期,亞信安全網絡實驗室關注到該木馬新增了加載器模塊,該模塊可以使TrickBot銀行木馬自身加載其他的惡意程序,例如勒索程序,挖礦程序等。其實早在去年有友商披露Trickbot木馬下發Ryuk勒索病毒的攻擊活動,此模塊的增加使其加載其他惡意程序變得更加快捷,本文將會對此模塊進行詳細的分析。

在今年2月份,此木馬爲了更加快速擴散自身,添加了RDP掃描模塊,其主要使用蠻力破解RDP,成功後將自身投放到新的設備中,亞信安全檢測此模塊爲TrojanSpy.Win32.TRICKBOT.SMZM3。短短2個月的時間,該木馬再度更新模塊,可見其製作團隊仍然在不斷地擴展功能,不斷地進行商業化。亞信安全將會持續關注TrickBot銀行木馬的發展動態。

病毒詳細分析

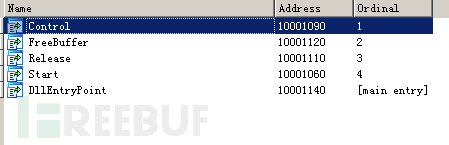

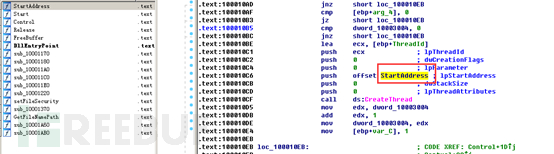

TrickBot銀行木馬的加載器模塊目前已經更新多個版本,其主要執行流程沒有變化,主要的執行函數在導出的Control函數中,通過創建線程執行主要的惡意行爲。

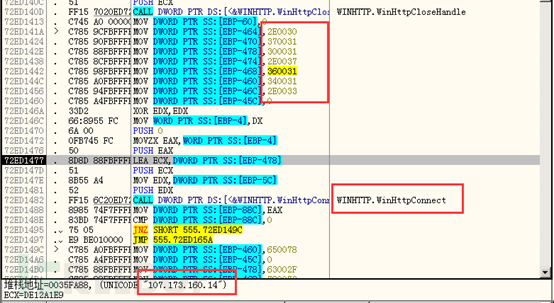

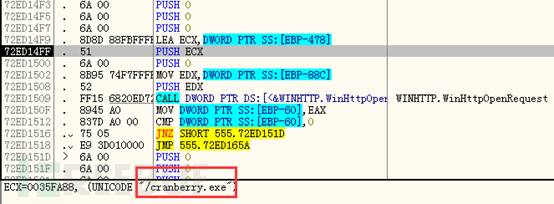

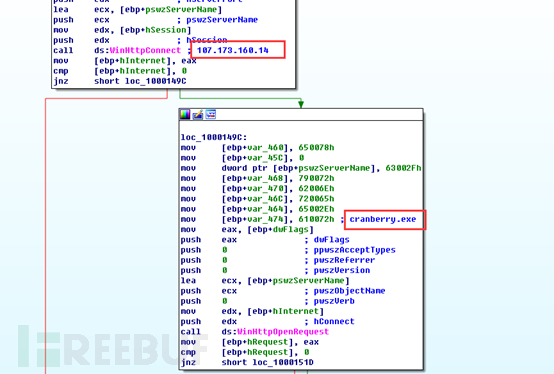

其首先通過WinHTTP函數訪問遠程地址下載文件到本地。如下圖是本次樣本訪問的IP以及文件名稱。值得注意的是,主要的字符串使用寬UNICODE字符混淆,靜態下無法直接查看。

其具體下載執行流程如下:

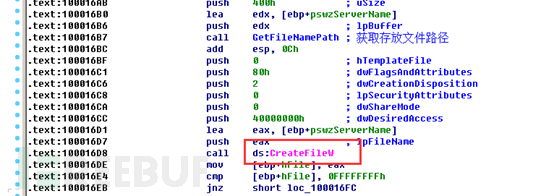

然後將文件寫到本地。

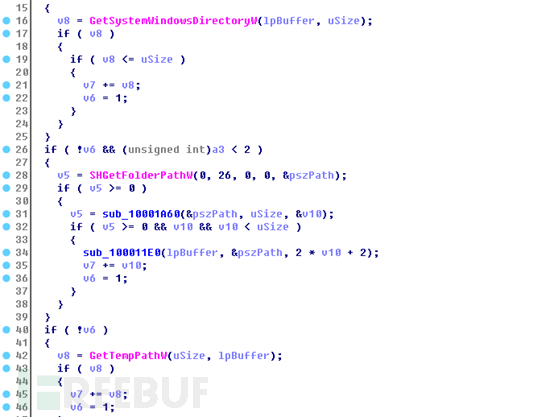

該病毒首先會依次判斷系統目錄,APPDATA目錄和Temp目錄,可以訪問的目錄將會作爲下載文件本地的存放路徑。

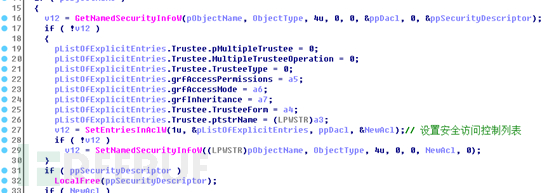

然後利用Windows API函數GetNamedSecurityInfoA、SetNamedSecurityInfoW和SetEntriesInAclW修改文件的安全訪問權限,目的是爲了繞過從遠程位置下載的文件執行保護。

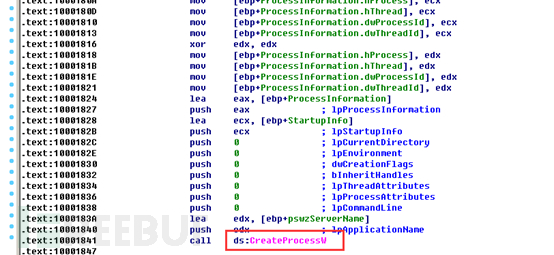

最後創建進程執行遠程下載的文件。

關聯分析

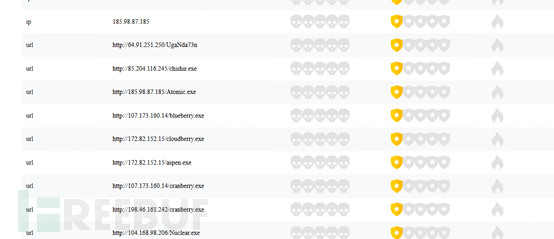

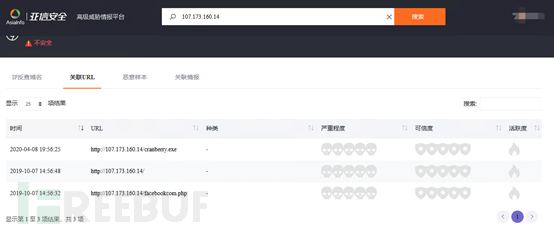

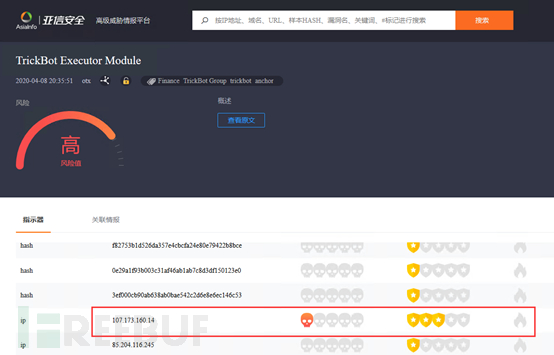

我們通過樣本獲取到相關的IP和文件信息,通過亞信安全高級威脅情報平臺關聯到相關URL的活動。

通過進一步分析和關聯,發現此模塊已經更新了多個版本並且交付多個惡意樣本。

更多關聯URL和樣本信息如下所示,可見該模塊近期使用頻繁。由於TrickBot銀行木馬攻擊活動多數是通過垃圾郵件方式投遞,所以我們建議用戶勿隨意點擊電子郵件的附件和鏈接,亞信安全郵件網關DDEI和IMSA等安全產品都可以提前有效攔截惡意的郵件和郵件附件以及其中的可疑鏈接。