Intel爆出重量級AMT漏洞:未經身份驗證竊取個人信息

原標題:Intel爆出重量級AMT漏洞:未經身份驗證竊取個人信息

來源:TechWeb編譯

什麼是Intel AMT

Intel AMT其全稱爲INTEL Active Management Technology(英特爾主動管理技術),它實質上是一種集成在芯片組中的嵌入式系統,不依賴特定的操作系統,這也是IAMT與遠程控制軟件最大的不同。這項技術能讓IT管理人員遠程管理和修復PC、工作站和服務器。

Intel漏洞

6月10日 Intel發佈了安全更新,該更新主要修復了在5月爆出的漏洞。

AMT的IPv6子系統(和英特爾的標準可管理性解決方案,具有與AMT相似的功能)存在一個越界讀取漏洞(CVE-2020-0594)和一個釋放後重用(use-after-free)漏洞(CVE-2020-0595)。這些漏洞可能使未經身份驗證的用戶能夠通過網絡訪問獲得提升的特權。11.8.77、11.12.77、11.22.77和12.0.64之前的AMT版本會受到影響。具體受影響的產品和修復措施可參見官網:https://www.intel.cn/content/www/cn/zh/support/articles/000056594/technologies.html?wapkw=CVE-2020-0595

Intel Innovation Engine(英特爾創新引擎)中存在的一個高嚴重性特權升級漏洞(CVE-2020-8675)。Intel Innovation Engine是外圍控制器中樞(PCH)的嵌入式核心,它是系統供應商可以用來自定義其固件的專用子系統。該漏洞源自Innovation Engine 1.0.859之前的版本固件構建和簽名工具中的控制流管理不足,它可能允許未經身份驗證的用戶潛在地通過物理訪問啓用特權升級。

英特爾的固態硬盤(SSD)產品中爆出了一個信息泄露漏洞(CVE-2020-0527)。該漏洞源自某些英特爾數據中心SSD的固件控制流管理不足。受影響產品列表和修復措施可參見官網:https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00266.html

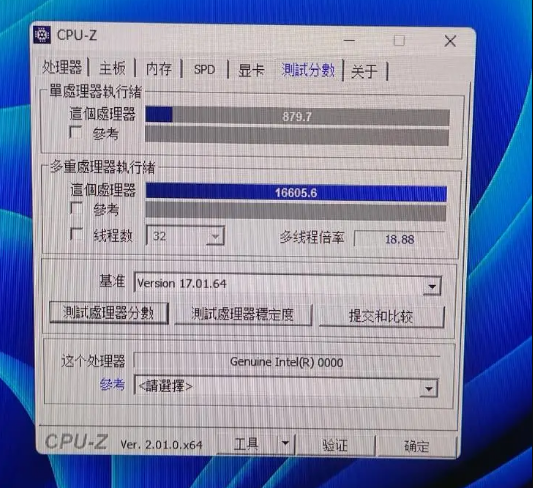

英特爾還爆出了某些英特爾處理器的BIOS固件中的漏洞,這些漏洞可能導致特權升級或拒絕服務(DoS)。其中包括高嚴重性漏洞(CVE-2020-0528),該漏洞源自第7代,第8代,第9代和第10代Intel Core處理器BIOS固件中的緩衝區限制不當。爲了利用此漏洞,攻擊者需要進行身份驗證(用於特權升級)並具有本地訪問權限(用於DoS)。英特爾建議用戶更新至系統製造商提供的最新固件版本,以解決此問題。

英特爾(CVE-2020-0543)6月9日披露的一箇中等嚴重性漏洞被安全研究人員稱爲“ CrossTalk”,該漏洞利用側通道攻擊從受影響的系統中竊取數據。該漏洞可能使具有本地訪問權限的攻擊者能夠通過運行代碼從運行在不同CPU內核上的應用程序(與運行攻擊者代碼的CPU代碼不同) 獲取數據。CrossTalk會影響50多個Intel移動,臺式機,服務器和工作站處理器。可在官方地址找到影響產品列表:https://software.intel.com/security-software-guidance/processors-affected-transient-execution-attack-mitigation-product-cpu-model

同時,英特爾也給出了針對 CrossTalk的緩解措施,參見官網地址:https://software.intel.com/security-software-guidance/insights/deep-dive-special-register-buffer-data-sampling