車輛被遠程控制“自己跑” 智能網聯汽車亟待安全“加鎖”

原標題:車輛被遠程控制“自己跑” 智能網聯汽車亟待安全“加鎖”

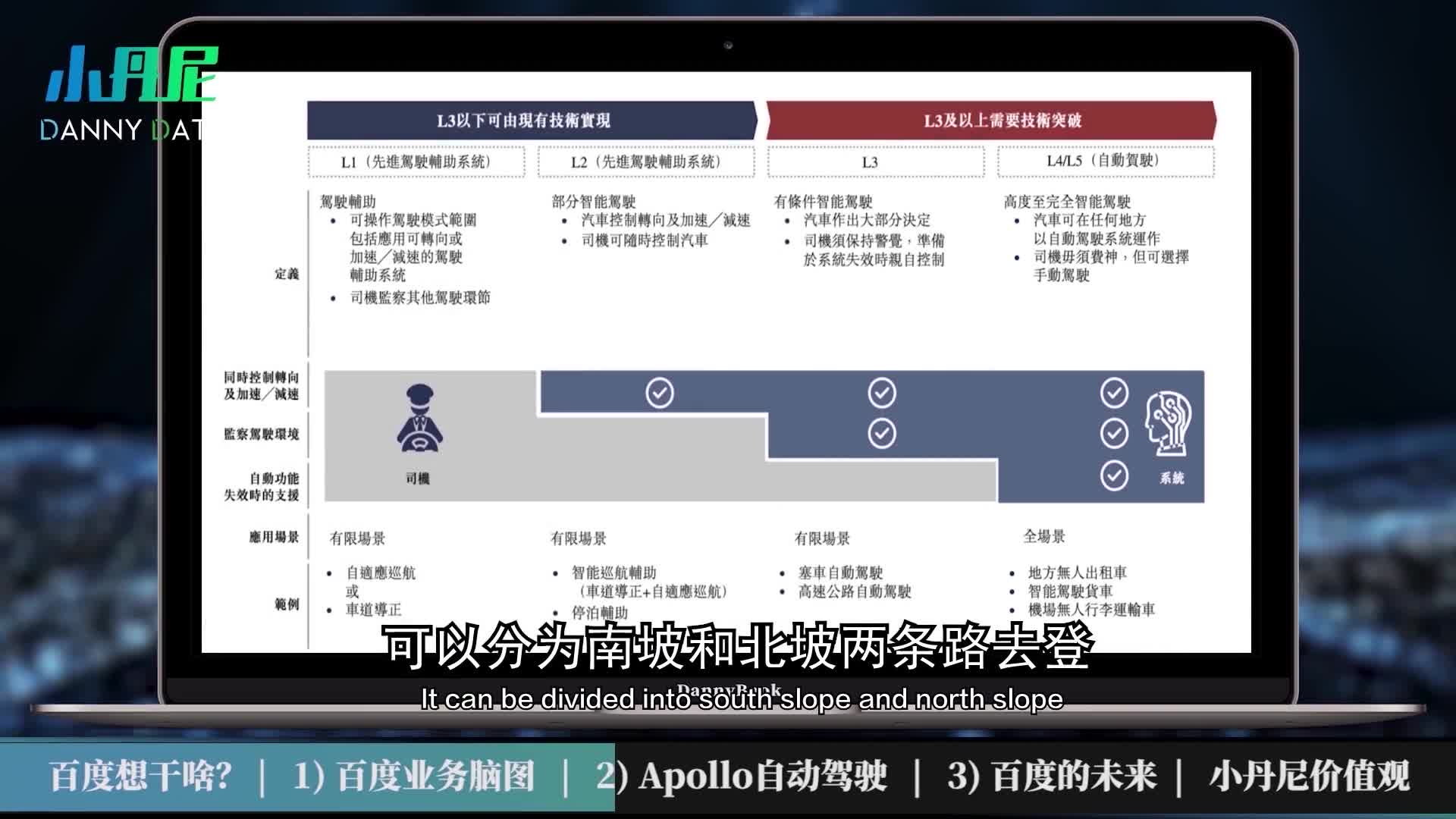

汽車行業進入了智能網聯的新時代。隨着操作系統、自動駕駛等軟件取代機械結構成爲核心,汽車的駕乘體驗迎來了一次質的飛躍。

不過,在軟件定義汽車的同時,由網絡形成的安全問題也不斷顯現。近期由中國汽車工業協會主辦的第11屆中國汽車論壇上,多位業內人士表示,汽車的聯網化、智能化發展,給行業帶來了一些前所未有的安全挑戰。

“(智能網聯汽車)網絡安全漏洞多,2020年全球相關惡意攻擊超過280萬餘次,黑客通過網絡攻擊的手段可以控制車輛行駛,也可以利用軟件的漏洞操控智能網聯汽車。”國家工業信息安全發展研究中心副總工程師兼信息政策所所長黃鵬介紹。

黑客通過撰寫代碼遠程控制車輛,這聽上去像過去電影裏的情節,但在智能網聯汽車逐漸普及的今天,卻可能成爲發生在普通消費者身上的事實。

此前有一位中國的特斯拉車主曾表示,他在使用特斯拉APP時突然發現,自己的APP竟然綁定了來自歐洲的5輛陌生車輛,他不但可以查看這些車輛的所有信息,還能正常使用特斯拉APP的遠程控制功能,包括解鎖車門、打開車窗、開啓空調等——這意味着智能汽車的軟件的確存在漏洞,並且存在被利用的可能。

在汽車網絡安全風險顯現之後,車企當然也越來越重視相關的安全問題。黃鵬表示,國內主流企業正通過強化技術手段和管理機制,來大幅提升數據安全的保障能力。而在智能化方面走得比較靠前的特斯拉,則已經建立了一套對外開放的錯誤報告體系,以提供高額獎勵的方式公開“徵集”軟件漏洞。

不過,對於智能網聯汽車來說,現在的軟件安全問題還只是個開始。360集團工業互聯網安全研究院院長張建新表示,在經過整車安全單點防護階段之後,當前行業進入體系化、標準化建設階段,未來還將迎來實戰化階段。“車一定是有漏洞的,聯網導致攻擊面擴大,新的技術引入帶來了新的風險點,一定會有新的問題源源不斷地出現。”他介紹,現在國內實戰化驗證已經在如火如荼地進行,以最大程度地維護車聯網的安全。

汽車成爲黑客攻擊目標

“隨着汽車產業向着網聯化方向的不斷發展,車輛本身已從封閉的系統變成了開放的系統,成爲像手機一樣的智能終端設備……當汽車成爲網絡空間的一個組成部分,就會像其他任何聯網的電子設備和計算機系統一樣,成爲黑客攻擊的目標,面臨嚴峻的網絡安全挑戰。”司法鑑定科學研究院副主任郭弘在本屆中國汽車論壇上表示。

近年來,車聯網領域的安全事件逐漸增多。張建新介紹,從2010到2020年,針對車聯網的攻擊事件數量呈極大提升的狀態,而從去年的攻擊事件數據分析可以發現,“白帽子”發現的安全問題和黑客導致的安全事件基本達到了1:1的比例,黑客進行的攻擊比“白帽子”發現的問題更多,由此可見,車聯網的安全問題已經由實驗室研究院開始走向產業化對抗。[注:白帽子指的是正面的黑客,他可以識別計算機系統或網絡系統中的安全漏洞,但並不會惡意去利用,而是公佈其漏洞。這樣,系統將可以在被其他人(例如黑帽子)利用之前來修補漏洞。]

儘管當前智能汽車領域並未有大規模的黑客入侵事件見諸報端,但車輛的網絡安全威脅卻是客觀存在的。據張建新介紹,360是國內第一批做車聯網安全企業之一,早在2014他們就發現了特斯拉的第一個漏洞。

彼時,特斯拉CEO伊隆·馬斯克並不承認特斯拉存在安全問題。但很快,馬斯克就改口了。2017年7月在美國州長協會會議上,馬斯克坦言,“車隊級別的黑客攻擊”是特斯拉最擔心的事情。

在此之前,不止一個人成功“破解”了特斯拉的車輛。2016年9月,騰訊科恩實驗室宣佈,他們以“遠程無物理接觸”的方式成功入侵了特斯拉汽車——可以在車輛靜止狀態下遠程解鎖車輛、打開天窗、控制轉向燈、調整座椅等,也可以在行駛狀態下啓動雨刷、收起後視鏡、打開後備箱等,甚至能夠緊急制動。

科恩實驗室完成漏洞測試實驗之後,將漏洞細節提交給了特斯拉,特斯拉的工程師們也緊急進行了漏洞修復。而在2017年,有一位名爲Jason Hughes的車主也先後發現了特斯拉的兩個軟件漏洞,涉及超級充電樁及遠程控制問題。

非常戲劇的一幕是,在與特斯拉時任軟件安全主管Aaron Sigel通話的過程中,Hughes就橫跨美國,在北卡羅來納的家中成功召喚了一輛停在加利福尼亞州的特斯拉,而他本人只是得到了這輛車的車輛識別碼而已。

特斯拉顯然不是唯一一個存在軟件安全漏洞的車企。據張建新介紹,2019年的時候,隨着智能網聯汽車的發展,車和雲結合起來,他們也曾發現奔馳存在的類似問題。“可以從車直接攻到雲上,再通過雲反攻到奔馳所有的在網車輛,遠程進行開門、開窗、停啓等操作。”他回憶,當時360第一時間報告了奔馳的總部,他們也非常重視,緊急完成了漏洞的修復。

防禦體系初步建立

智能網聯汽車的安全問題由來已久。從最早特斯拉車輛顯現出被遠程控制的可能性以來,汽車企業等業內主體也逐漸重視起了汽車安全問題。據悉,當前各個主機廠商已經相繼推出了很多關於車聯網安全的整體解決方案,智能網聯汽車的安全防禦體系已經逐步建立起來。

黃鵬介紹,“我們調研了一部分車企,總結了他們對當前數據安全的理解和舉措。車企是越來越重視數據安全問題,國內主流企業通過強化技術手段和管理機制,意在大幅提升數據安全的保障能力。”

據瞭解,當前國內外車企主要有兩條路來“對付”軟件漏洞,一是自身開發團隊的排查,二是外部安全機構的補漏。類似360、科恩實驗室等“白帽子”專業團隊,已經協助國內外汽車品牌多次發現並修復安全漏洞。

“網絡安全企業在智能網聯汽車安全市場大有可爲。”黃鵬表示,中國主流的網絡安全企業都在積極佈局智能網聯汽車的新賽道,大多基於他們傳統的產品,再根據智能網聯汽車的新場景做一些適應性的調整和優化,包括在數據層面,從雲、管、端各個角度等都提出了相應的解決方案,在檢測和服務方面也推出了一些相應的網絡安全產品。

“我們調研了國內一家安全廠商——天融信,已經形成了覆蓋車端網關、ECU、T-BOX,以及雲端、APP端等全方位的滲透測試工具和服務。下一個案例來自百度,其自動駕駛安全的架構已經涵蓋了整個數據安全的全生命週期。”

值得一提的是,在汽車的智能網聯化上走得比較靠前的特斯拉,在應對軟件安全風險上也建立了一套值得業內參考的機制。在Jason Hughes提出兩個重大安全漏洞之後,特斯拉效仿科技公司,設立了一套公開的錯誤報告體系——如果有開發人員發現特斯拉的軟件漏洞,可以向特斯拉報告,報告後特斯拉可以提供最高1.5萬美元(約合10.3萬元人民幣)的獎勵。

“道高一尺,魔高一丈”的挑戰

智能網聯汽車領域對於網絡安全產業而言是一個巨大的市場,但是也面臨着很多挑戰。

“一是現有的網絡安全產品和解決方案還不滿足智能網聯汽車的安全需求;二是安全解決方案的路徑不太一樣,有的網絡安全企業側重車端的安全,有的側重雲端的安全,雖然這些解決方案沒有哪個更優質,但是也需要相互借鑑;三是安全產品的應用還存在成本、意識等問題。”黃鵬表示。

總體而言,智能網聯汽車的安全問題和汽車的智能化、網聯化相伴相生,目前也處於發展的初期。不過,在張建新看來,車聯網安全已經從整車安全單點防護的第一階段發展到了體系化建設、標準化建設的第二階段。

他解釋道,第一階段的重點是,發現整車系統中的每一個單獨的攻擊點,並且對這個攻擊點進行相應的防護能力設計,而現在國內已經建立了車聯網的安全標準體系,車聯網安全也已經實現了跨平臺的互連互通。

除了通用的《網絡安全法》《數據安全法》等,網信辦此前已經發布《汽車數據安全管理若干規定》(徵求意見稿),最新消息顯示,6月21日,工信部發布了《車聯網(智能網聯汽車)網絡安全標準體系建設指南》(徵求意見稿),提出,到2023年底,初步構建起車聯網(智能網聯汽車)網絡安全標準體系,重點研究基礎共性、終端與設施安全、網聯通信安全、數據安全等重點行業標準和國家標準,完成50項以上重點急需安全標準的制修訂工作。

政府在推進產業發展和保障數據安全方面顯然具有關鍵地位。但黃鵬也表示,法規體系、標準體系相對滯後於產業的發展速度,並且存在多頭監管的問題,還需儘快細化一些行業性的管理要求。“從數據安全監管的角度,國家網信部門是牽頭部門,但是涉及到具體行業細則的出臺,還需要行業主管部門,以及一些重要的行業協會去推動相關工作。”

而從長遠來看,智能網聯汽車的安全問題並不會變得簡單,反而會更具挑戰。“下一個階段,建設了標準化、體系化的措施之後,車聯網就真正安全了嗎?並不是。”張建新認爲,聯網導致攻擊面擴大,新的技術引入帶來了新的風險點,一定會有新的問題源源不斷地出現,“車聯網不止是車,還有路側設備,這些關鍵基礎設施未來一定會成爲組織化、國際化黑客組織的重點攻擊目標。”

“我們必須要從實戰考慮,這並不僅僅是我的個人看法,現在國內實戰化驗證進行得如火如荼。”張建新表示,目前他們也已經在一些先導區搭建了車聯網安全能力的驗證平臺,歡迎業內的共同參與。

(作者:彭蘇平 編輯:張若思)